3 удачных варианта планировки — INMYROOM

Перепланировка двушки в панельном доме часто усложняется наличием несущих перегородок – но не все потеряно. Сегодня вместе с архитектором Анастасией Киселевой рассматриваем удобные варианты планировки двухкомнатной квартиры в доме серии ПД-4, а эксперт Максим Джураев рассказывает про согласование.

Краткая информация: дом серии ПД-4

Серию панельных домов ПД-4 можно узнать по сложной форме балконов. Квартиры отличаются изолированными комнатами и большими кухнями.

В Москве дома этой серии построены в Северном и Южном Бутово, Митино, Новокосино, Жулебино, Марьино, Братеево. В Московской области построены и строятся в городах: Железнодорожный, Реутов, Электросталь, Подольск, Мытищи.

Вариант 1: с детской комнатой и кабинетом

Планировку кухни оставили без изменений – получилось обустроить удобную рабочую зону, поставить барную стойку и обеденный стол. Ванную тоже объединять не стали, а для стиральной машинки сделали нишу в коридоре. Входной холл увеличили за счет жилой комнаты – здесь организовали мягкую зону с ТВ и шкаф для верхней одежды при входе. На оставшейся площади – детская. В большой комнате – спальня родителей и кабинет, которые отделили друг от друга декоративной перегородкой.

Входной холл увеличили за счет жилой комнаты – здесь организовали мягкую зону с ТВ и шкаф для верхней одежды при входе. На оставшейся площади – детская. В большой комнате – спальня родителей и кабинет, которые отделили друг от друга декоративной перегородкой.

Мнение эксперта: перенос перегородок можно согласовать по проекту перепланировки и техническому заключению от любой проектной организации, имеющей соответствующий допуск СРО (саморегулирующей организации).

Вариант 2: с большой детской и гостиной на кухне

Для детской отвели большую комнату: для удобства размещения мебели входной проем немного сузили. Здесь поместились два спальных места, рабочий стол, спортивный уголок. В холле поставили большой шкаф для одежды. Во второй комнате обустроили спальню для родителей. В ванной разместили раковину, стиральную машину и ванну, а в туалете установили небольшой рукомойник. Зону гостиной перенесли на кухню: у обеденного стола поместился диван, а вместо верхних шкафов у окна повесили телевизор.

Мнение эксперта: изменения только в расположении внутренних ненесущих перегородок согласовать будет просто. Понадобится только проект перепланировки и техническое заключение от любой проектной организации.

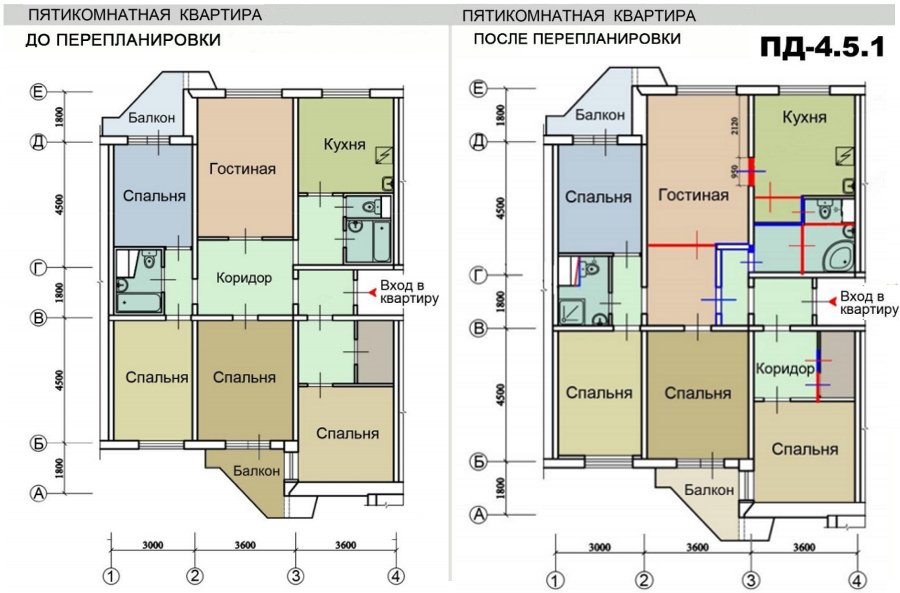

Вариант 3: с большой ванной комнатой и гардеробной

Первым делом расширили ванную комнату за счет коридора – для этого пришлось перенести вход на кухню из комнаты. В санузле теперь можно установить большую угловую ванну и хозяйственный шкаф со стиральной машинкой. В кухне на дополнительной площади расположили шкафы для хранения. Меньшую жилую комнату объединили с холлом – получилась просторная гостиная. В спальне оборудовали полноценную гардеробную – вопрос нехватки мест для хранения вещей теперь не стоит.

Мнение эксперта: согласование этого варианта зависит от нескольких факторов: состояния несущих стен; этажа, на котором находится квартира; наличия таких же проемов у соседей снизу и сверху. Потребуется заказать техническое заключение о

состоянии несущих конструкций от автора проекта дома, которым является

ОАО МНИИТЭП — на его основании делается проект перепланировки.

Перепланировка ПД-4: заказать услуги по изменению планировки квартиры в доме серии ПД-4

На сайте Юду можно заказать качественное проведение перепланировки квартиры в доме серии ПД-4. При заказе услуг исполнителей YouDo каждый клиент может рассчитывать на получение финансовой выгоды, а также на высококлассное проведение работ с учетом установленных требований и норм действующего законодательства.

Перепланировка квартиры

Перепланировка квартиры в доме серии ПД-4 иногда является единственным эффективным решением для кардинальных изменений в интерьере жилища. Далеко не всем приходится по вкусу типовая планировка домов, возведенных несколько десятилетий назад. В целях экономии пространства, проектировщики разрабатывали план квартир, опираясь не на комфорт будущих владельцев, а на минимальные санитарные требования.

Это решало задачи обеспечения жильем большого количества граждан тогда, но стало настоящим наказанием для современных граждан сегодня. Вот почему большинство жильцов квартир в домах серии ПД-4 рано или поздно задумываются о перепланировке.

Вот почему большинство жильцов квартир в домах серии ПД-4 рано или поздно задумываются о перепланировке.

Что такое перепланировка квартиры?

Изменение планировки квартиры в доме серии ПД-4 значительно отличается от капитального или косметического ремонта, поскольку в данном случае проводятся более масштабные работы, предполагающие:

- Смещение перегородок (за исключением несущих)

- Изменение конфигурации оконных и дверных проемов

- Перенос электро- и газооборудования, а также сантехнических приборов

То есть, перепланировка квартиры в доме серии ПД-4 – это масштабные строительные работы, проведение которых может отразиться на последующей эксплуатации здания всеми жильцами. Поэтому, перед тем, как сделать перепланировку, нужно собрать такие документы, как:

- Технический паспорт квартиры

- Документы из УЖКХ, заверенные специалистом

- Техническое заключение

- Выписка из домовой книги

- Заявление на согласование перепланировки, подписанное всеми собственниками квартиры

- Согласие всех соседей в письменной форме

И только при наличии всех указанных документов можно приступать непосредственно к внесению изменений в план квартиры.

Где заказать перепланировку квартиры?

Заказать перепланировку квартиры в доме серии ПД-4 можно на сайте Юду. На данной платформе предлагают сотрудничество только самые лучшие специалисты, которые предварительно прошли сложную процедуру подтверждения квалификационных навыков и знаний. Кроме того, они имеют положительные отзывы о выполнении предыдущих заказов.

Перепланировка квартир будет сделана исполнителями YouDo качественно, с точным соблюдением требований законодательства и с учетом дополнительных пожеланий заказчика. Помимо высокого качества исполнения, специалисты, заполняющие профили на сайте Юду, предлагают помощь по доступным расценкам, что обусловлено отсутствием посредников.

Стоимость перепланировки квартиры «под ключ» будет обозначена только после предварительных переговоров исполнителя с заказчиком, причем цена устанавливается на основе учета многих факторов.

Перестроечный проект. 11. Серия ПД.

Сегодня коротенькая история про серию ПД. Серия была разработана в конце 80-х и на тот момент имела невиданно комфортные планировки. Сравнительно активно начала строиться только в начале 90-х. Довольно широко представлена в Марьино, Митино, Бутово. Однако ближе к концу 90-х строительство сошло на нет, в часности в силу более сложных в производстве и монтаже, а значит более дорогих, наружных стеновых панелей. Опять-же высотность требовалась всё большая…

Серия была разработана в конце 80-х и на тот момент имела невиданно комфортные планировки. Сравнительно активно начала строиться только в начале 90-х. Довольно широко представлена в Марьино, Митино, Бутово. Однако ближе к концу 90-х строительство сошло на нет, в часности в силу более сложных в производстве и монтаже, а значит более дорогих, наружных стеновых панелей. Опять-же высотность требовалась всё большая…

Серия ПД 4

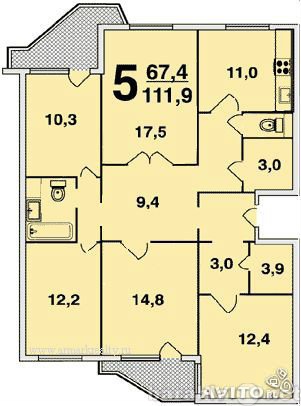

В данной серии впервые после поздних сталинок появляются пятикомнатные квартиры…

Планировочное решение Панельные жилые блок-секции с квартирами улучшенной планировки с увеличенными площадями комнат и подсобных помещений. В 3, 4 и 5 комнатных квартирах два санузла и кладовая.

Этажность 12, 14, 16 этажей с первым нежилым этажом

Высота жилых помещений 2,75 м

Технические помещения Техподполье для размещения инженерных коммуникаций

Лифты Пассажирский грузоподъемностью 400 кг и грузопасса

Строительные конструкции Наружные стены трехслойные панели толщиной 300 мм. Внутренние — железобетонные толщиной 140 и 180 мм. Перегородки — 100 мм. Перекрытия — железобетонные толщиной 140 мм.

Внутренние — железобетонные толщиной 140 и 180 мм. Перегородки — 100 мм. Перекрытия — железобетонные толщиной 140 мм.

Отопление Центральное, водяное

Вентиляция Естественная вытяжная через вент-блоки в санкабине

Водоснабжение Холодная, горячая вода от городской сети.

Мусороудаление Мусоропровод с загрузочным клапаном на каждом этаже

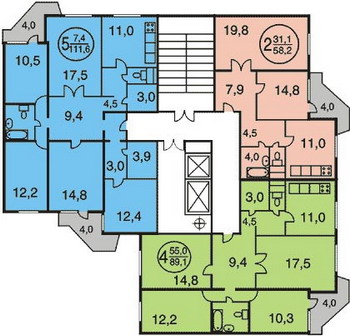

Ниже можно посмотреть планировочные решения.

Дворовые фасады.

Планировка этажа в поворотной и рядовой секциях:

Наиболее широко распространена 12-ти этажная версия, но имеются и 16 -этажные варианты.

Каталожный лист от риелтеров.

Серия ПД 3

Планировочное решение Панельные дома из широтных 4-х квартирных прямых и угловых секции с 1, 2, 3, 4 комнатными квартирами.

Этажность 7, 9, 11, 16 этажей с первым нежилым этажом

Высота жилых помещений 2,64 м

Технические помещения Техподполье для размещения инженерных коммуникаций

Лифты Пассажирский грузоподъемностью 400 кг и грузопасса

Строительные конструкции Наружные стены трехслойные толщиной 350 мм. Внутренние — железобетонные толщиной 140 и 180 мм. Перегородки — 80 мм. Перекрытия — железобетонные толщиной 140мм.

Внутренние — железобетонные толщиной 140 и 180 мм. Перегородки — 80 мм. Перекрытия — железобетонные толщиной 140мм.

Отопление Центральное, водяное

Вентиляция Естественная вытяжная через вент-блоки в санкабине

Водоснабжение Холодная, горячая вода от городской сети.

Мусороудаление Мусоропровод с загрузочными клапанами на каждом этаже

Серия ПД3 встречается в Москве крайне редко. Фактически строительство серии ограничилось несколькими домами. Причины наверное надо искать в меньшей чем у ПД4 комфортности и опять-же в сравнительной дороговизне.

Планировок секций добыть не удалось.

Серия ПД1

Самая комфортная из трех ПД-шек — Малоэтажная ПД-1. Представлена в Москве менее чем десятком зданий.

Планировочное решение Панельный дом из широтных 3-х, 4-х квартирных прямых, угловых и трехлучевых секций с 1, 2, 3, 4, 5 комнатными квартирами.

Этажность 3-6-9 этажей

Высота жилых помещений 2,64 м

Технические помещения Цокольный этаж для размещения инженерных коммуникаций и хозяйственных кладовых. Чердачная камера для инженерных коммуникаций

Чердачная камера для инженерных коммуникаций

Лифты Грузопассажирский грузоподъемностью 630 кг для 3-5

Строительные конструкции Наружные стены трехслойные толщиной 280 мм. Внутренние — железобетонные толщиной 140 и 1 80 мм. Перегородки — 140 мм. Перекрытия — железобетонные панели толщ.140 мм.

Отопление Центральное, водяное

Вентиляция Естественная вытяжная через вент-блоки в санкабине

Водоснабжение Холодная, горячая вода от городской сети.

Мусороудаление Мусоропровод с загрузочными клапанами на каждом этаже

Планировок секций добыть не удалось.

***

В начале 90-х серия ПД-4 считалась очень престижной, поэтому ИВД не обошел её вниманием, а жаль.

ПД4

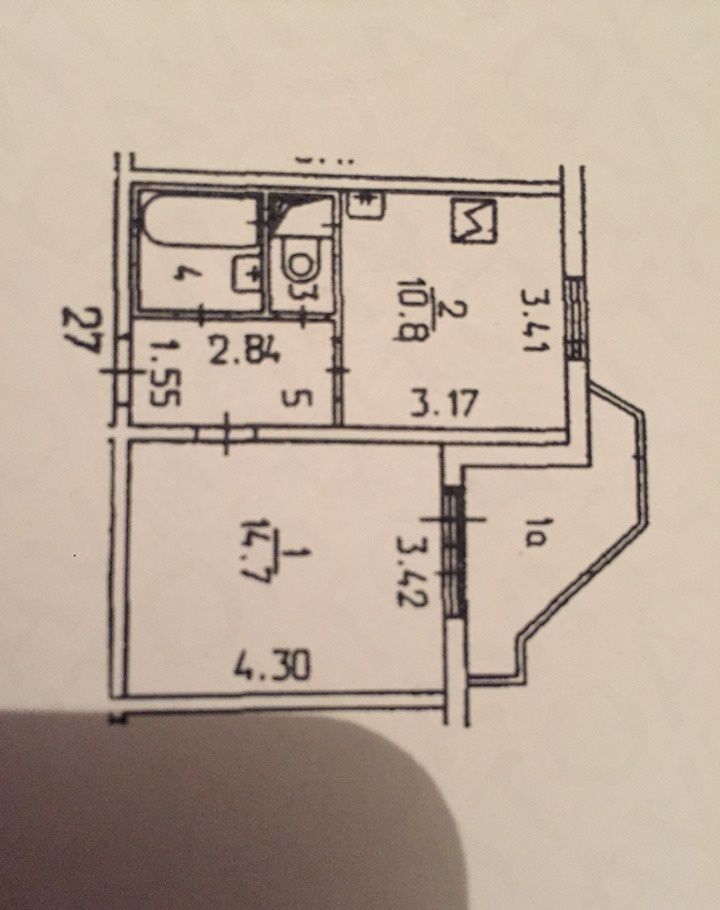

Однушки

Всё-бы ничего но Туалет заезжает на кухню, при этом волшебным образом туда-же переезжают коммуникации. Применен очевидно метод фекальной телепортации, но если телепорт даст сбой…

Ну вот возвращение к истокам Снова проем в несущей неимоверного размера, плюс упоминавшаяся выше проблема фекальной телепортации. ..

..

Те-же яйца — вид сбоку

Двушки

Снова проемы и вынос подоконной части и опять ни одной мысли в дизайнерском черепе. Уже много писалось на эту тему — выше — не буду повторяться.

Немного поскромнее но те-же проблемы .На верхних этажах можно попробовать посчитать.

Аналогичная проблема что и в предыдущей планировке

Снова здорово опять стены -а-ля швейцарский сыр + присоединение лоджии. Нецелесообразно экономически . Даже если удастся это выполнить и утвердить стоимость будет просто отмороженной…

Трешки

Нет если дизигнерам дать волюОни вообще стены посносят. Проем в кухню — метра три — ну нельзя такое делать а второй проем в полуметре от старого…Вместо второго санузла кладовка, первый превращен в монструозный по размерам но СОВМЕЩЕННЫЙ санузел , и это несмотря на явное наличие детской. РЕАЛИЗОВАН!!!!

Клон — теже проблемы и тоже реализован Значит подобное решение может оказаться практически в каждом доме. Что с учетом таджикстроя означает гаплык в случае нештатного воздействия типа трясучки а-ля 78 год.

Несущие стены — придумал ТРУС А нашисмелые дизигнеры ничего не боятся — снесть нафиг стенкау кухни — подоконные зоны — и туда-же — слава КПСС дизайн , но как говорилось не факт…

Все-бы ничего но второй проем в дальней стеночке прорезан вплотную к существующему Упадет, правда не сразу…Усилить не получится, я имею ввиду за разумные деньги и так чтобы не испортить дизайн.

И снова Ну нельзя заезжать ванной на кухни и жилые комнаты, только на коридоры и итп. Ну и проем рядом с лоджией вплотную к узлу навески наружных стен…

Говорят смелых было семеро — этот второй Опять несущие стены долой, опять присоединение лоджий без соблюдения элементарных принципов безопасности. А ну их к лешему всё-же только дизайн…

Относительно вменяемо Если сделать дверь в кухню поуже то на верхних этажах можно запроектировать.

Четверки

Слишком большие проемы в несущих — Реализовано Причем скорее всего проемы надрезаны болгаркой и выбиты перфораторами (редко кто делает иначе веди хилтевская резка это дорого)а рамы поставлены по принципу чтобы швеллер на стену надевался, так вот толку от этих рам — пшик, и если над квартирой с таким дезигном больше 2-3 этажей. … Вы знаете сколько в москве домов — новостроек поставлено на капремонт? А как повезло владельцам квартир в них? Пара таких вот идиотов и…

… Вы знаете сколько в москве домов — новостроек поставлено на капремонт? А как повезло владельцам квартир в них? Пара таких вот идиотов и…

Без претензий. Реализовано.

Клон номера первого

ПД-1 и ПД-3 — счастливо избежали этой участи благодаря своей эксклюзивности.

До следующих серий…

Источник: Форум МГСУ-МИСИ

****

Вечновисящий пост «Все серии» …

— Пополнен информацией по сериям Д25, Юбилейный.

****

Аварии Гражданских зданий.

Предыдущие серии:

Перестроечный проект. 11. Серия ПД.: moya_moskva — LiveJournal

Сегодня коротенькая история про серию ПД. Серия была разработана в конце 80-х и на тот момент имела невиданно комфортные планировки. Сравнительно активно начала строиться только в начале 90-х. Довольно широко представлена в Марьино, Митино, Бутово. Однако ближе к концу 90-х строительство сошло на нет, в часности в силу более сложных в производстве и монтаже, а значит более дорогих, наружных стеновых панелей. Опять-же высотность требовалась всё большая…

Опять-же высотность требовалась всё большая…

Серия ПД 4

В данной серии впервые после поздних сталинок появляются пятикомнатные квартиры…

Планировочное решение Панельные жилые блок-секции с квартирами улучшенной планировки с увеличенными площадями комнат и подсобных помещений. В 3, 4 и 5 комнатных квартирах два санузла и кладовая.

Этажность 12, 14, 16 этажей с первым нежилым этажом

Высота жилых помещений 2,75 м

Технические помещения Техподполье для размещения инженерных коммуникаций

Лифты Пассажирский грузоподъемностью 400 кг и грузопасса

Строительные конструкции Наружные стены трехслойные панели толщиной 300 мм. Внутренние — железобетонные толщиной 140 и 180 мм. Перегородки — 100 мм. Перекрытия — железобетонные толщиной 140 мм.

Отопление Центральное, водяное

Вентиляция Естественная вытяжная через вент-блоки в санкабине

Водоснабжение Холодная, горячая вода от городской сети.

Мусороудаление Мусоропровод с загрузочным клапаном на каждом этаже

Ниже можно посмотреть планировочные решения.

Дворовые фасады.

Планировка этажа в поворотной и рядовой секциях:

Наиболее широко распространена 12-ти этажная версия, но имеются и 16 -этажные варианты.

Каталожный лист от риелтеров.

Серия ПД 3

Планировочное решение Панельные дома из широтных 4-х квартирных прямых и угловых секции с 1, 2, 3, 4 комнатными квартирами.

Этажность 7, 9, 11, 16 этажей с первым нежилым этажом

Высота жилых помещений 2,64 м

Технические помещения Техподполье для размещения инженерных коммуникаций

Лифты Пассажирский грузоподъемностью 400 кг и грузопасса

Строительные конструкции Наружные стены трехслойные толщиной 350 мм. Внутренние — железобетонные толщиной 140 и 180 мм. Перегородки — 80 мм. Перекрытия — железобетонные толщиной 140мм.

Отопление Центральное, водяное

Вентиляция Естественная вытяжная через вент-блоки в санкабине

Водоснабжение Холодная, горячая вода от городской сети.

Мусороудаление Мусоропровод с загрузочными клапанами на каждом этаже

Серия ПД3 встречается в Москве крайне редко. Фактически строительство серии ограничилось несколькими домами. Причины наверное надо искать в меньшей чем у ПД4 комфортности и опять-же в сравнительной дороговизне.

Планировок секций добыть не удалось.

Серия ПД1

Самая комфортная из трех ПД-шек — Малоэтажная ПД-1. Представлена в Москве менее чем десятком зданий.

Планировочное решение Панельный дом из широтных 3-х, 4-х квартирных прямых, угловых и трехлучевых секций с 1, 2, 3, 4, 5 комнатными квартирами.

Этажность 3-6-9 этажей

Высота жилых помещений 2,64 м

Технические помещения Цокольный этаж для размещения инженерных коммуникаций и хозяйственных кладовых. Чердачная камера для инженерных коммуникаций

Лифты Грузопассажирский грузоподъемностью 630 кг для 3-5

Строительные конструкции Наружные стены трехслойные толщиной 280 мм. Внутренние — железобетонные толщиной 140 и 1 80 мм. Перегородки — 140 мм. Перекрытия — железобетонные панели толщ.140 мм.

Отопление Центральное, водяное

Вентиляция Естественная вытяжная через вент-блоки в санкабине

Водоснабжение Холодная, горячая вода от городской сети.

Мусороудаление Мусоропровод с загрузочными клапанами на каждом этаже

Планировок секций добыть не удалось.

***

В начале 90-х серия ПД-4 считалась очень престижной, поэтому ИВД не обошел её вниманием, а жаль.

ПД4

Однушки

Всё-бы ничего но Туалет заезжает на кухню, при этом волшебным образом туда-же переезжают коммуникации. Применен очевидно метод фекальной телепортации, но если телепорт даст сбой…

Ну вот возвращение к истокам Снова проем в несущей неимоверного размера, плюс упоминавшаяся выше проблема фекальной телепортации…

Те-же яйца — вид сбоку

Двушки

Снова проемы и вынос подоконной части и опять ни одной мысли в дизайнерском черепе. Уже много писалось на эту тему — выше — не буду повторяться.

Немного поскромнее но те-же проблемы .На верхних этажах можно попробовать посчитать.

Аналогичная проблема что и в предыдущей планировке

Снова здорово опять стены -а-ля швейцарский сыр + присоединение лоджии. Нецелесообразно экономически . Даже если удастся это выполнить и утвердить стоимость будет просто отмороженной…

Трешки

Нет если дизигнерам дать волюОни вообще стены посносят. Проем в кухню — метра три — ну нельзя такое делать а второй проем в полуметре от старого…Вместо второго санузла кладовка, первый превращен в монструозный по размерам но СОВМЕЩЕННЫЙ санузел , и это несмотря на явное наличие детской. РЕАЛИЗОВАН!!!!

Клон — теже проблемы и тоже реализован Значит подобное решение может оказаться практически в каждом доме. Что с учетом таджикстроя означает гаплык в случае нештатного воздействия типа трясучки а-ля 78 год.

Несущие стены — придумал ТРУС А нашисмелые дизигнеры ничего не боятся — снесть нафиг стенкау кухни — подоконные зоны — и туда-же — слава КПСС дизайн , но как говорилось не факт…

Все-бы ничего но второй проем в дальней стеночке прорезан вплотную к существующему Упадет, правда не сразу…Усилить не получится, я имею ввиду за разумные деньги и так чтобы не испортить дизайн.

И снова Ну нельзя заезжать ванной на кухни и жилые комнаты, только на коридоры и итп. Ну и проем рядом с лоджией вплотную к узлу навески наружных стен…

Говорят смелых было семеро — этот второй Опять несущие стены долой, опять присоединение лоджий без соблюдения элементарных принципов безопасности. А ну их к лешему всё-же только дизайн…

Относительно вменяемо Если сделать дверь в кухню поуже то на верхних этажах можно запроектировать.

Четверки

Слишком большие проемы в несущих — Реализовано Причем скорее всего проемы надрезаны болгаркой и выбиты перфораторами (редко кто делает иначе веди хилтевская резка это дорого)а рамы поставлены по принципу чтобы швеллер на стену надевался, так вот толку от этих рам — пшик, и если над квартирой с таким дезигном больше 2-3 этажей…. Вы знаете сколько в москве домов — новостроек поставлено на капремонт? А как повезло владельцам квартир в них? Пара таких вот идиотов и…

Без претензий. Реализовано.

Клон номера первого

ПД-1 и ПД-3 — счастливо избежали этой участи благодаря своей эксклюзивности.

До следующих серий…

Источник: Форум МГСУ-МИСИ

****

Вечновисящий пост «Все серии» …

— Пополнен информацией по сериям Д25, Юбилейный.

****

Аварии Гражданских зданий.

Предыдущие серии:

Компьютерные планировки | Мир ПК

Насущная проблема любого специалиста, занимающегося недвижимостью, — оформление множества разнообразных бумаг. И немалая часть их приходится на планировки типовых квартир. Чтобы не заниматься поисками нужной бумажки, а иметь под рукой все структурированные планы, стоит воспользоваться сборником «Проекты типовых квартир для Arcon Home 2 и последующих версий».

На диске представлены проекты жилых домов 11 типовых серий: П-44Т, П-44ТМ, П-111М, П-3М, ПД-4, П-46М, П-55М, КОПЭ, И-155, ИП-46С, И-1723. В принципе представленное на диске является не самостоятельным программ-ным продуктом, а скорее заготовками. Но тем не менее эти данные даже без специальных приложений представляют собой определенную ценность. Вся информация рассортирована по каталогам: «3D-объекты квартиры», «Картинки», «Планы», «Проекты». В первом собраны интерактивные модели, работающие в среде программы о2с, которая также есть на диске. Во втором представлены объемные виды квартир «сверху» в виде картинок, собранных из моделей, в третьем хранятся планировки квартир с проставленными размерами. А наиболее значим каталог «Проекты», включающий в себя отсортированные папки с проектами квартир в формате ArCon Home 2. Причем каждый проект допустимо использовать в любой версии ArCon с ограничением по возможностям соответствующей версии.

Единственный существенный недостаток продукта для профессионалов — недостаточно полная информация на картинках и планах. В частности, не указаны метраж помещений и высота потолков, планы квартир не привязаны к площадкам. Впрочем, пользователю открывается широкое поле деятельности для создания документов «для себя» на базе имеющихся проектов.

Несмотря на узкую направленность содержимого диска, сфера его применения весьма разнообразна. Он способен заинтересовать не только специалистов по недвижимости, но и опытных пользователей. Так, употребление данных заготовок существенно облегчит выполнение эскизов для ремонта, расстановки мебели и даже перепланировок.

Проекты типовых квартир для ArCon Home 2 и последующих версий

Системные требования: Pentium, 32-Мбайт ОЗУ, видеосистема, поддерживающая разрешение 800×600 точек при отображении 65 536 цветов, 4Х-дисковод CD-ROM, мышь. Программа работает в среде Windows 98/2000/XP.

Издание: «Новый Диск»

Остекление балконов и лоджий в домах типовых серий

Остекление балконов и лоджий в домах типовых серий

Серия П-44

Получившая наибольшее распространение на строительном рынке серия — П-44. Панельные дома, состоящие из 17-ти этажей, конструктивно разбиты на однотипные секции, конфигурация установки которых может быть прямой, П-образной или Г-образной. Рядная секция включает 4 квартиры:

- Однокомнатная

- Две двухкомнатные

- Трехкомнатная

Планировка квартир серии П 44 высотой 2,64 м характеризуется эргономичностью, увеличенной площадью ванной, прихожей и кухни, наличием балкона. Толщина наружных стен из трехслойных панелей – 300 мм, внутренних (железобетонных) – 140 и 180 мм, перегородок – 80 мм.

В оснащение каждого подъезда входят:

- Пассажирский лифт грузоподъемностью 400 кг

- Грузопассажирский лифт, рассчитанный на 630 кг поднимаемого груза

- Мусоропровод, в котором загрузочные клапана расположены на каждом этаже Вытяжная естественная вентиляция квартир осуществляется через находящиеся в санузлах и на кухне вентблоки.

Серия П-44Т

Модернизированный вариант серии П-44, отличающийся:

- улучшенной планировкой 1,2,3- комнатных квартир, входящих в состав угловых и рядных 4-х квартирных секций

- наличием мансардного этажа, эркеров и увеличенным до 4,2 м шагом поперечных несущих стен

Надежная защита конструктивных элементов дома серии П-44Т от негативных атмосферных факторов достигается путем облицовки внешних плоскостей керамической плиткой «под кирпич».

Толщина стен:

- наружных – 300 мм

- внутренних – 140 и 180 мм

- перегородок – 80 мм

Сберечь тепло во внутренних помещениях домов П 44Т помогает остекление: в конструкции окон использованы специальные теплозащитные стеклопакеты. Избежать перебоев с горячей водой во время ее увеличенного потребления позволяет технология верхнего разлива в системе горячего водоснабжения. В оснащение дома входят также передовые системы обеспечения безопасности жильцов:

- срабатывание датчиков при открывании подвальных и чердачных дверей, лифтовой шахты и электрощитовой

- оповещение о пожарной опасности, затоплении и о возникновении сбоев в системе безопасности

Ознакомьтесь с ценами на типовые конструкции и остекление балконов в домах серии П-44Т

Серия П-3

Жилой комплекс данной серии состоит из блок-секций этажностью от 7 до 17 этажей, имеющих различную конфигурацию – прямую либо поворотную. Комфорт и эстетичность домов серии П-3 подчеркивает наличие эркеров в 3-х и 4-х комнатных квартирах. Последние также оборудованы двумя санузлами.

Толщина стен:

- Трехслойных наружных, железобетонных, с дополнительным утеплительным слоем – 350 мм

- Железобетонных внутренних – 140 мм либо 180 мм

- Перегородок – 80 мм

Грузоподъемность двух лифтов строения серии П-3:

- Пассажирского – 400 кг

- Грузопассажирского – 630 кг

Серия П-3М

Создана путем совершенствования серии П-3. Благодаря расширенной номенклатуре входящих в структуру серии П-3М секций жилые кварталы могут застраиваться по более гибким схемам. Планировка внутреннего пространства отличается повышенным удобством а площадь кухни варьирует в диапазоне 9,2 – 13,3 м2.

Прямые и угловые 4-х квартирные секции насчитывают 8-17 этажей и состоят из 1-,2-,3- и 4-х комнатных комфортных квартир, внутренняя высота в которых – 2,64 м.

Стены:

- Наружные – трехслойные панели, толщина 300 мм

- Внутренние – толщина 140/180 мм

На каждом этаже расположен загрузочный клапан мусоропровода. Вентблоки естественной вентиляции размещены на кухнях и в санузлах. Грузоподъемность пассажирского лифта – 400 кг, грузопассажирского – 630 кг.

Цена на остекление лоджий в домах серии П-3М при использовании типовых конструкций

Серия П-30

Данная серия встречается несколько реже, чем дома описанных выше типов, однако и она распространена во многих спальных районах нашей страны. Это 12-этажные дома, обладающие просторными кухнями и комфортной планировкой. Серия П 30 отличается от других присутствием лоджий на торцах зданий.

Серия П-43

Данная серия состоит из панельных 16-этажных зданий-башен коридорного типа. Квартиры – 1,2,3-комнатные – имеют высоту внутренних помещений 2,64 м и лоджию. Инженерные коммуникации домов серии П-43 размещены в техподполье, грузоподъемность двух лифтов – 400 кг (пассажирский) и 630 кг (грузопассажирский).

Толщина однослойной керамзитобетонной наружной стены – 350 мм, внутренних железобетонных – 180 мм, перегородок – 120 мм. Перекрытия – стандартные 140-мм ж/б плиты. Остекление лоджий в ломах серии П-43 нередко выполняет застройщик.

В санузле домов серии П 43 размещен вентиляционный блок, обеспечивающий естественную вытяжку. Подача холодной и горячей воды и отопление – централизованные, от городских магистралей. Загрузочные клапана мусоропровода расположены на межэтажных лестничных площадках.

Серия П-46М

Модифицированная серия П-46 широтной ориентации состоит из домов в 4, 5, 7, 9 или 14 этажей, имеющих узкий шаг несущих поперечных стен. Эту серию отличает значительная пластичность и градостроительная маневренность. Панельные блок-секции строений серии П-46М включают квартиры, имеющие от одной до четырех комнат.

Толщина керамзитбетонных панелей наружных стен – 340 мм. Внутренние ж/б стены могут иметь толщину 140 или 180 мм, толщина перегородок – 80 мм, железобетонных перекрытий – 140 мм.

Система отопления – центральная водяная, вытяжка – естественная (посредством вентблоков в кухне и санузле). Источник водоснабжения – городская сеть. Загрузочные клапана мусоропровода находятся на каждом этаже. Лифт – одни, пассажирский, г/п 400 кг.

Серия ПД-4

12-ти, 14-ти и 16-ти этажные блок-секции данной серии имеют рядную, Т-образную либо угловую конфигурацию. Квартиры повышенной комфортности могут быть 1-,2-,3-,4- и 5-комнатными, при этом многокомнатные квартиры оборудованы двумя санузлами.

Подземная часть блок-секций адаптирована под обустройство в них хозяйственных боксов и стоянок автотранспорта. Первые этажи могут быть оборудованы для наиболее комфортного проживания людей с ограниченными физическими возможностями и многодетных семей, включая выделение прилегающего к квартире участка. Помимо этого, предусмотрена возможность обустроить мансардный этаж, остекление которого позволит получить двухуровневую квартиру либо творческую мастерскую.

Схема конструктивного устройства секции:

- Шаг внутренних поперечных несущих стен – 3,0 и 3,6 м

- Толщина навесных 3-слойных панелей внешних стен – 300 мм

- Толщина ж/б перекрытий – 140 мм

- Чердак – утепленный, кровля – безрулонная

Жилые помещения серии ПД-4 имеют высоту 2750 мм.

Серия КОПЭ

Аббревиатура КОПЭ означает «Компоновочные (каталожные) Объемно-Планировочные Элементы», применение которых позволило кардинально изменить способ формирования отдельной жилой секции и всего строения в целом. Из стандартных элементов КОПЭ создают типовые жилые секции, которые, в свою очередь, образуют вертикальный блок в полную высоту дома. Подобное решение отличается большим разнообразием планировок и комплектаций квартир, даже находящихся в одном корпусе.

Возведение зданий по подобной технологии началось в 1982 г. Количество этажей – 12, 18 или 22. Квартиры имеют улучшенную планировку, включающую балкон и/или лоджию и насчитывают от одной до четырех комнат.

Для создания наружных стен здания, толщина которых составляет 300 мм, использованы обладающие повышенными термоизоляционными свойствами трехслойные панели. Толщина внутренних ж/б стен – 140, 180 либо 220 мм, перегородок и ж/б перекрытий – 140 мм.

Используя типовые секции серии КОПЭ можно значительно разнообразить конфигурацию жилых комплексов.

Ознакомьтесь с ценами на остекление балконов в домах серии КОПЭ.

|

Фронтальный пол — Тренажерный зал Pro

Бегите вперед и прыгайте с пальцев ног, поднимая руки в стороны во время барьера. В момент подпрыгивания с согнутыми руками за плечи коротко опустите их. перед грудью почти плотно и в то же время слегка приподняться в полое положение от тела.Глаза смотрят прямо вперед. Спрыгнуть и сразу отведите ноги от пяток. Во время полета тело должно уже быть слегка изогнутым, голова должна быть откинута назад, а руки разведены в стороны. Во время приземления корпус трансформируется в стартовую. положение, готовое к приземлению или к отскоку.Это оптимально для макетов фасадов в связи с другими навыками, а также в качестве дрели для фасадов пружины на опоре. Для раскладок со скручиванием гимнастка должна выполнить разная планировка фасада. Вместо того, чтобы выполнять низкое, долгое и быстрое сальто который помогает ускорить акробатические упражнения, гимнастка должна стремиться к более высокий, потенциально более медленный макет.Для этой модификации флипа руки при взлете должен оставаться в согнутом положении и находиться на плечах. Другой разница в том, что корпус должен быть прямым, не наклоняясь вперед во время Взлететь. Во время полета гимнастка должна меньше выгибаться и более прямой.Руки должны быть согнуты, близко к телу примерно на уровне плеч. Это позволит спортсмену подготовиться к скручиванию.

Обзор проекта безопасности инфраструктуры Google | Решения

Содержимое, содержащееся в данном документе, является правильным по состоянию на январь 2017 года и отражает статус-кво на момент написания. Политики и системы безопасности Google могут измениться в будущем, поскольку мы постоянно улучшаем защиту наших клиентов.

Скачать версию в формате pdf

Сводка на уровне ИТ-директора

- Google имеет техническую инфраструктуру глобального масштаба, предназначенную для обеспечения безопасности на протяжении всего жизненного цикла обработки информации в Google. Эта инфраструктура обеспечивает безопасное развертывание услуг, безопасное хранение данных с гарантиями конфиденциальности конечных пользователей, безопасную связь между службами, безопасную и конфиденциальную связь с клиентами через Интернет и безопасную работу администраторов.

- Google использует эту инфраструктуру для создания своих интернет-сервисов, включая как потребительские сервисы, такие как Search, Gmail и Photos, так и корпоративные сервисы, такие как G Suite и Google Cloud.

- Безопасность инфраструктуры спроектирована на прогрессивных уровнях, начиная с физической безопасности центров обработки данных и кончая безопасностью аппаратного и программного обеспечения, лежащего в основе инфраструктуры, и, наконец, технических ограничений и существующих процессов для поддержки операционной безопасности.

- Google вкладывает большие средства в защиту своей инфраструктуры, имея сотни инженеров, занимающихся вопросами безопасности и конфиденциальности, распределенных по всей системе Google, в том числе многие из них являются признанными авторитетами в отрасли.

Введение

В этом документе дается обзор того, как безопасность встроена в техническую инфраструктуру Google. Эта глобальная инфраструктура предназначена для обеспечения безопасности на протяжении всего жизненного цикла обработки информации в Google.Эта инфраструктура обеспечивает безопасное развертывание услуг, безопасное хранение данных с гарантиями конфиденциальности конечных пользователей, безопасную связь между службами, безопасную и конфиденциальную связь с клиентами через Интернет и безопасную работу администраторов.

Google использует эту инфраструктуру для создания своих интернет-сервисов, включая как потребительские сервисы, такие как Search, Gmail и Photos, так и корпоративные сервисы, такие как G Suite и Google Cloud.

Мы будем описывать безопасность этой инфраструктуры на последовательных уровнях, начиная с физической безопасности наших центров обработки данных, продолжая до того, как обеспечивается безопасность оборудования и программного обеспечения, которые лежат в основе инфраструктуры, и, наконец, описывая технические ограничения и процессы на месте для поддержки операционная безопасность.

Уровни безопасности инфраструктуры Google: различные уровни безопасности, начиная от аппаратной инфраструктуры на нижнем уровне и заканчивая эксплуатационной безопасностью на верхнем уровне. Содержимое каждого слоя подробно описано в документе.

Безопасная инфраструктура нижнего уровня

В этом разделе мы описываем, как мы защищаем самые низкие уровни нашей инфраструктуры, начиная от физических помещений и заканчивая специализированным оборудованием в наших центрах обработки данных и программным стеком нижнего уровня, работающим на каждой машине.

Охрана физических помещений

Google проектирует и строит собственные центры обработки данных, которые включают несколько уровней физической защиты. Доступ к этим центрам обработки данных имеет только очень небольшая часть сотрудников Google. Мы используем несколько уровней физической безопасности для защиты полов в наших центрах обработки данных и используем такие технологии, как биометрическая идентификация, обнаружение металлов, камеры, автомобильные шлагбаумы и лазерные системы обнаружения вторжений. Google дополнительно размещает некоторые серверы в сторонних центрах обработки данных, где мы обеспечиваем наличие контролируемых Google мер физической безопасности помимо уровней безопасности, предоставляемых оператором центра обработки данных.Например, на таких сайтах мы можем использовать независимые системы биометрической идентификации, камеры и металлоискатели.

Разработка и производство оборудования

Дата-центр Google состоит из тысяч серверов, подключенных к локальной сети. И серверные платы, и сетевое оборудование разрабатываются Google по индивидуальному заказу. Мы проверяем поставщиков компонентов, с которыми работаем, и тщательно выбираем компоненты, работая с поставщиками над аудитом и проверкой свойств безопасности, обеспечиваемых компонентами.Мы также разрабатываем индивидуальные микросхемы, в том числе микросхему аппаратной безопасности, которая в настоящее время развертывается как на серверах, так и на периферийных устройствах. Эти чипы позволяют нам безопасно идентифицировать и аутентифицировать законные устройства Google на аппаратном уровне.

Стек безопасной загрузки и идентификатор машины

Серверные машины Google используют различные технологии, чтобы гарантировать, что они загружают правильный программный стек. Мы используем криптографические подписи над низкоуровневыми компонентами, такими как BIOS, загрузчик, ядро и базовый образ операционной системы.Эти подписи можно проверять при каждой загрузке или обновлении. Все компоненты контролируются Google, созданы и защищены. С каждым новым поколением оборудования мы стремимся постоянно улучшать безопасность: например, в зависимости от конструкции сервера, мы подключаем доверие загрузочной цепочки к блокируемой микросхеме прошивки, микроконтроллеру с кодом безопасности, написанному Google, или вышеупомянутый чип безопасности, разработанный Google.

Каждый серверный компьютер в центре обработки данных имеет свой собственный идентификатор, который может быть привязан к корневому каталогу оборудования и программному обеспечению, с которым загружалась машина.Это удостоверение используется для аутентификации вызовов API к службам низкоуровневого управления на машине и от них.

Компания Google создала автоматизированные системы для обеспечения того, чтобы на серверах работали новейшие версии их программных стеков (включая исправления безопасности), для обнаружения и диагностики аппаратных и программных проблем, а также для вывода компьютеров из эксплуатации, если это необходимо.

Безопасное развертывание услуг

Теперь мы перейдем к описанию того, как мы переходим от базового оборудования и программного обеспечения к обеспечению безопасного развертывания службы в нашей инфраструктуре.Под «службой» мы подразумеваем двоичный файл приложения, который разработчик написал и хочет запустить в нашей инфраструктуре, например, SMTP-сервер Gmail, сервер хранения Bigtable, транскодер видео YouTube или песочницу App Engine, на которой запущено клиентское приложение. На тысячах компьютеров могут быть запущены копии одной и той же службы для обработки требуемого масштаба рабочей нагрузки. Службы, работающие в инфраструктуре, контролируются службой оркестровки кластеров под названием Borg.

Как мы увидим в этом разделе, инфраструктура не предполагает никакого доверия между службами, работающими в инфраструктуре.Другими словами, инфраструктура изначально предназначена для работы с несколькими арендаторами.

Идентификация, целостность и изоляция службы

Мы используем криптографическую аутентификацию и авторизацию на уровне приложений для связи между службами. Это обеспечивает надежный контроль доступа на уровне абстракции и детализации, которые администраторы и службы могут естественно понять.

Мы не полагаемся на внутреннюю сегментацию сети или межсетевой экран в качестве наших основных механизмов безопасности, хотя мы используем входящую и исходящую фильтрацию в различных точках нашей сети, чтобы предотвратить подмену IP-адреса в качестве дополнительного уровня безопасности.Этот подход также помогает нам максимизировать производительность и доступность нашей сети.

Каждая служба, работающая в инфраструктуре, имеет связанный идентификатор учетной записи службы. Службе предоставляются криптографические учетные данные, которые она может использовать для подтверждения своей личности при выполнении или получении удаленных вызовов процедур (RPC) к другим службам. Эти удостоверения используются клиентами, чтобы гарантировать, что они разговаривают с правильным предполагаемым сервером, и серверами, чтобы ограничить доступ к методам и данным для определенных клиентов.

Исходный код Google хранится в центральном репозитории, где проверяются как текущая, так и предыдущая версии службы. Инфраструктура может быть дополнительно настроена так, чтобы требовать, чтобы двоичные файлы службы были построены из определенного проверенного, зарегистрированного и протестированного исходного кода. Такие обзоры кода требуют проверки и одобрения по крайней мере от одного инженера, кроме автора, и система требует, чтобы модификации кода в любой системе были одобрены владельцами этой системы.Эти требования ограничивают возможность инсайдера или злоумышленника вносить злонамеренные изменения в исходный код, а также обеспечивают криминалистический след от службы до ее источника.

У нас есть различные методы изоляции и песочницы для защиты службы от других служб, работающих на той же машине. Эти методы включают обычное разделение пользователей Linux, песочницы на основе языка и ядра и виртуализацию оборудования. Как правило, мы используем больше уровней изоляции для более рискованных рабочих нагрузок; например, при запуске конвертеров сложных форматов файлов для пользовательских данных или при запуске пользовательского кода для таких продуктов, как Google App Engine или Google Compute Engine.В качестве дополнительной границы безопасности мы разрешаем очень конфиденциальные службы, такие как служба оркестрации кластера и некоторые службы управления ключами, работать исключительно на выделенных машинах.

Управление межсервисным доступом

Владелец службы может использовать функции управления доступом, предоставляемые инфраструктурой, чтобы точно указать, какие другие службы могут взаимодействовать с ней. Например, служба может захотеть предложить некоторые API-интерфейсы исключительно для определенного белого списка других служб.Эта служба может быть настроена с использованием белого списка разрешенных идентификаторов учетных записей служб, и это ограничение доступа затем автоматически применяется инфраструктурой.

Инженеры Google, получающие доступ к службам, также получают индивидуальные удостоверения, поэтому службы можно настроить аналогичным образом, чтобы разрешить или запретить их доступ. Все эти типы удостоверений (машина, служба и сотрудник) находятся в глобальном пространстве имен, поддерживаемом инфраструктурой. Как будет объяснено позже в этом документе, идентификаторы конечных пользователей обрабатываются отдельно.

Инфраструктура предоставляет богатую систему рабочего процесса управления идентификацией для этих внутренних удостоверений, включая цепочки утверждения, ведение журнала и уведомление. Например, эти идентификаторы могут быть назначены группам управления доступом через систему, которая позволяет осуществлять двухсторонний контроль, когда один инженер может предложить изменение в группе, которое другой инженер (который также является администратором группы) должен одобрить. Эта система позволяет масштабировать процессы управления безопасным доступом до тысяч служб, работающих в инфраструктуре.

В дополнение к автоматическому механизму управления доступом на уровне API, инфраструктура также предоставляет сервисам возможность чтения из центральных ACL и групповых баз данных, чтобы они могли реализовать свой собственный настраиваемый, детализированный контроль доступа там, где это необходимо.

Шифрование межсервисной связи

Помимо возможностей аутентификации и авторизации RPC, описанных в предыдущих разделах, инфраструктура также обеспечивает криптографическую конфиденциальность и целостность данных RPC в сети.Чтобы обеспечить эти преимущества безопасности другим протоколам прикладного уровня, таким как HTTP, мы инкапсулируем их в механизмы RPC нашей инфраструктуры. По сути, это обеспечивает изоляцию уровня приложения и устраняет любую зависимость от безопасности сетевого пути. Зашифрованная межсервисная связь может оставаться безопасной, даже если сеть перехвачена или сетевое устройство скомпрометировано.

СлужбыServices могут настраивать уровень криптографической защиты, который они хотят для каждого RPC инфраструктуры (например.грамм. настраивать защиту на уровне целостности только для малоценных данных внутри центров обработки данных). Для защиты от изощренных злоумышленников, которые могут попытаться перехватить наши частные каналы глобальной сети, инфраструктура автоматически шифрует весь трафик RPC инфраструктуры, который проходит через глобальную сеть между центрами обработки данных, не требуя какой-либо явной настройки со стороны службы. Мы начали развертывание аппаратных ускорителей криптографии, которые позволят нам распространить это шифрование по умолчанию на весь RPC-трафик инфраструктуры внутри наших центров обработки данных.

Управление доступом к данным конечного пользователя

Типичный сервис Google написан для того, чтобы делать что-то для конечного пользователя. Например, конечный пользователь может хранить свою электронную почту в Gmail. Взаимодействие конечного пользователя с таким приложением, как Gmail, распространяется на другие службы в инфраструктуре. Так, например, служба Gmail может вызывать API, предоставляемый службой контактов, для доступа к адресной книге конечного пользователя.

В предыдущем разделе мы видели, что службу «Контакты» можно настроить так, чтобы разрешенные запросы RPC поступали только от службы Gmail (или от любых других конкретных служб, которые служба контактов хочет разрешить).

Однако это все еще очень широкий набор разрешений. В рамках этого разрешения служба Gmail сможет запрашивать контакты любого пользователя в любое время.

Поскольку служба Gmail отправляет запрос RPC службе контактов от имени конкретного конечного пользователя, инфраструктура предоставляет службе Gmail возможность представлять «билет разрешения конечного пользователя» как часть RPC. Этот билет доказывает, что служба Gmail в настоящее время обслуживает запрос от имени этого конкретного конечного пользователя.Это позволяет службе контактов реализовать защиту, при которой она возвращает данные только для конечного пользователя, указанного в билете.

Инфраструктура предоставляет центральную службу идентификации пользователей, которая выдает эти «билеты разрешения конечного пользователя». Вход в систему конечного пользователя проверяется центральной службой идентификации, которая затем выдает учетные данные пользователя, такие как файл cookie или токен OAuth, на клиентское устройство пользователя. Каждый последующий запрос от клиентского устройства в Google должен представлять эти учетные данные пользователя.

Когда служба получает учетные данные конечного пользователя, она передает их в центральную службу идентификации для проверки. Если учетные данные конечного пользователя проверены правильно, центральная служба идентификации возвращает краткосрочный «билет разрешения конечного пользователя», который может использоваться для RPC, связанных с запросом. В нашем примере тем сервисом, который получает «билет с разрешением конечного пользователя», будет сервис Gmail, который передаст его сервису «Контакты». С этого момента для любых каскадных вызовов «билет разрешения конечного пользователя» может быть передан вызывающей службой вызываемому как часть вызова RPC.

Идентификация услуги и управление доступом: инфраструктура обеспечивает идентификацию услуги, автоматическую взаимную аутентификацию, зашифрованную связь между услугами и обеспечение соблюдения политик доступа, определенных владельцем услуги.

Безопасное хранилище данных

До этого момента обсуждения мы описали безопасное развертывание служб. Теперь мы переходим к обсуждению того, как мы реализуем безопасное хранение данных в инфраструктуре.

Шифрование в состоянии покоя

Инфраструктура Google предоставляет различные службы хранения, такие как Bigtable и Spanner, а также центральную службу управления ключами.Большинство приложений в Google получают доступ к физическому хранилищу косвенно через эти сервисы хранилища. Службы хранения можно настроить на использование ключей из центральной службы управления ключами для шифрования данных перед их записью в физическое хранилище. Эта служба управления ключами поддерживает автоматическую ротацию ключей, предоставляет обширные журналы аудита и интегрируется с ранее упомянутыми билетами разрешений конечных пользователей для привязки ключей к конкретным конечным пользователям.

Выполнение шифрования на уровне приложений позволяет инфраструктуре изолировать себя от потенциальных угроз на более низких уровнях хранения, таких как вредоносное микропрограммное обеспечение диска.При этом инфраструктура также реализует дополнительные уровни защиты. Мы обеспечиваем поддержку аппаратного шифрования на наших жестких дисках и твердотельных накопителях и тщательно отслеживаем каждый диск на протяжении его жизненного цикла. Прежде чем списанное зашифрованное запоминающее устройство может физически покинуть нашу опеку, оно очищается с помощью многоступенчатого процесса, который включает две независимые проверки. Устройства, не прошедшие эту процедуру очистки, физически уничтожаются (например, измельчаются) на месте.

Удаление данных

Удаление данных в Google чаще всего начинается с пометки определенных данных как «запланированных для удаления», а не с фактического удаления данных полностью.Это позволяет нам восстанавливаться после непреднамеренных удалений, инициированных клиентом, из-за ошибки или внутренней ошибки процесса. После того, как они были помечены как «запланированные для удаления», данные удаляются в соответствии с политиками конкретной службы.

Когда конечный пользователь удаляет свою учетную запись полностью, инфраструктура уведомляет службы, обрабатывающие данные конечного пользователя, о том, что учетная запись была удалена. Затем службы могут запланировать удаление данных, связанных с удаленной учетной записью конечного пользователя. Эта функция позволяет разработчику службы легко реализовать контроль со стороны конечного пользователя.

Безопасная связь через Интернет

До этого момента в этом документе мы описывали, как мы защищаем сервисы в нашей инфраструктуре. В этом разделе мы переходим к описанию того, как мы защищаем связь между Интернетом и этими службами.

Как обсуждалось ранее, инфраструктура состоит из большого набора физических машин, которые связаны между собой через LAN и WAN, и безопасность межсервисной связи не зависит от безопасности сети.Тем не менее, мы изолируем нашу инфраструктуру от Интернета в частном IP-пространстве, чтобы нам было проще реализовать дополнительные меры защиты, такие как защита от атак типа «отказ в обслуживании» (DoS), путем прямого воздействия внешнего интернет-трафика только на подмножество машин.

Google Front End Service

Когда служба хочет сделать себя доступной в Интернете, она может зарегистрироваться в службе инфраструктуры, называемой Google Front End (GFE). GFE гарантирует, что все соединения TLS завершаются с использованием правильных сертификатов и следующих передовых методов, таких как поддержка полной прямой секретности.GFE дополнительно применяет защиту от атак типа «отказ в обслуживании» (которые мы обсудим более подробно позже). Затем GFE пересылает запросы на службу, используя описанный ранее протокол безопасности RPC.

Фактически, любая внутренняя служба, которая решает опубликовать себя извне, использует GFE как интеллектуальный интерфейс обратного прокси. Этот интерфейс обеспечивает публичный IP-хостинг своего публичного DNS-имени, защиту от отказа в обслуживании (DoS) и завершение TLS. Обратите внимание, что GFE работают в инфраструктуре, как и любой другой сервис, и поэтому имеют возможность масштабирования в соответствии с объемами входящих запросов.

Защита от отказа в обслуживании (DoS)

Огромный масштаб нашей инфраструктуры позволяет Google просто противостоять множеству DoS-атак. Тем не менее, у нас есть многоуровневая, многоуровневая защита от DoS-атак, которая еще больше снижает риск любого DoS-воздействия на службу, работающую за GFE.

После того, как наша магистраль обеспечивает внешнее соединение с одним из наших центров обработки данных, она проходит через несколько уровней аппаратной и программной балансировки нагрузки. Эти балансировщики нагрузки передают информацию о входящем трафике в центральную службу DoS, работающую в инфраструктуре.Когда центральная служба DoS обнаруживает, что происходит DoS-атака, она может настроить балансировщики нагрузки на отбрасывание или регулирование трафика, связанного с атакой.

На следующем уровне экземпляры GFE также сообщают информацию о запросах, которые они получают в центральную службу DoS, включая информацию уровня приложения, которой нет у балансировщиков нагрузки. Затем центральная служба DoS может также настроить экземпляры GFE для отбрасывания или ограничения трафика атаки.

Аутентификация пользователя

После защиты от DoS следующий уровень защиты исходит от нашей центральной службы идентификации.Эта услуга обычно отображается для конечных пользователей как страница входа в Google. Помимо запроса простого имени пользователя и пароля, служба также интеллектуально запрашивает у пользователей дополнительную информацию, основанную на факторах риска, например, входили ли они в систему с того же устройства или из аналогичного места в прошлом. После аутентификации пользователя служба идентификации выдает учетные данные, такие как файлы cookie и токены OAuth, которые можно использовать для последующих вызовов.

Пользователитакже могут использовать дополнительные факторы, такие как одноразовые пароли или защищенные от фишинга ключи безопасности при входе в систему.Чтобы преимущества выходили за рамки Google, мы в рамках альянса FIDO Alliance работали с несколькими поставщиками устройств над разработкой открытого стандарта Universal 2nd Factor (U2F). Эти устройства теперь доступны на рынке, и другие крупные веб-службы также последовали за нами в реализации поддержки U2F.

Оперативная безопасность

До этого момента мы описали, как безопасность встроена в нашу инфраструктуру, а также описали некоторые механизмы безопасной работы, такие как контроль доступа к RPC.

Теперь мы переходим к описанию того, как мы на самом деле безопасно управляем инфраструктурой: мы безопасно создаем программное обеспечение инфраструктуры, мы защищаем машины и учетные данные наших сотрудников, а также защищаемся от угроз для инфраструктуры как со стороны внутренних, так и внешних субъектов.

Разработка безопасного программного обеспечения

Помимо функций централизованного управления версиями и двусторонней проверки, описанных ранее, мы также предоставляем библиотеки, которые не позволяют разработчикам вносить определенные классы ошибок безопасности.Например, у нас есть библиотеки и фреймворки, устраняющие XSS-уязвимости в веб-приложениях. У нас также есть автоматизированные инструменты для автоматического обнаружения ошибок безопасности, включая фаззеры, инструменты статического анализа и сканеры веб-безопасности.

В качестве окончательной проверки мы используем ручную проверку безопасности, которая варьируется от быстрой проверки менее рискованных функций до углубленных проверок проектирования и реализации наиболее рискованных функций. Эти обзоры проводятся группой, в которую входят эксперты по веб-безопасности, криптографии и безопасности операционных систем.В результате обзоров могут появиться новые функции библиотеки безопасности и новые фаззеры, которые затем могут быть применены к другим будущим продуктам.

Кроме того, мы запускаем программу вознаграждений за уязвимости, в рамках которой мы платим всем, кто может обнаружить и сообщить нам об ошибках в нашей инфраструктуре или приложениях. В рамках этой программы мы выплатили несколько миллионов долларов вознаграждения.

Google также прилагает большие усилия для поиска уязвимостей нулевого дня и других проблем безопасности во всем используемом нами программном обеспечении с открытым исходным кодом, а также в поиске этих проблем.Например, в Google была обнаружена ошибка OpenSSL Heartbleed, и мы являемся крупнейшим поставщиком CVE и исправлений ошибок безопасности для гипервизора Linux KVM.

Обеспечение безопасности устройств и учетных данных сотрудников

Мы вкладываем большие средства в защиту устройств и учетных данных наших сотрудников от взлома, а также в мониторинг деятельности для обнаружения потенциальных взломов или незаконных инсайдерских действий. Это важная часть наших инвестиций в обеспечение безопасной эксплуатации нашей инфраструктуры.

Изощренный фишинг — постоянный способ атаковать наших сотрудников. Чтобы защититься от этой угрозы, мы заменили фишинговые второстепенные факторы OTP на обязательное использование U2F-совместимых ключей безопасности для учетных записей наших сотрудников.

Мы делаем большие инвестиции в мониторинг клиентских устройств, которые наши сотрудники используют для управления нашей инфраструктурой. Мы гарантируем, что образы операционной системы для этих клиентских устройств обновлены с помощью исправлений безопасности, и мы контролируем приложения, которые могут быть установлены.У нас также есть системы для сканирования установленных пользователем приложений, загрузок, расширений браузера и контента, просматриваемого из Интернета, на предмет соответствия корпоративным клиентам.

Нахождение в корпоративной локальной сети не является нашим основным механизмом предоставления прав доступа. Вместо этого мы используем средства управления доступом на уровне приложений, которые позволяют нам предоставлять внутренние приложения только определенным пользователям, когда они поступают с правильно управляемого устройства и из ожидаемых сетей и географических местоположений. (Для получения дополнительной информации см. Дополнительную информацию о BeyondCorp.)

Снижение инсайдерского риска

Мы агрессивно ограничиваем и активно отслеживаем деятельность сотрудников, которым предоставлен административный доступ к инфраструктуре, и постоянно работаем над устранением необходимости в привилегированном доступе для определенных задач, обеспечивая автоматизацию, которая может выполнять те же задачи безопасным и контролируемым образом. Это включает в себя требование двустороннего утверждения некоторых действий и введение ограниченных API-интерфейсов, которые позволяют выполнять отладку без раскрытия конфиденциальной информации.

Доступ сотрудников Google к информации о конечных пользователях может регистрироваться с помощью низкоуровневых инфраструктурных перехватчиков. Команда безопасности Google активно отслеживает схемы доступа и расследует необычные события.

Обнаружение вторжений

Google имеет сложные конвейеры обработки данных, которые объединяют сигналы на основе хоста на отдельных устройствах, сетевые сигналы от различных точек мониторинга в инфраструктуре и сигналы от служб инфраструктуры. Правила и машинный интеллект, построенные на основе этих конвейеров, предупреждают инженеров по безопасности о возможных инцидентах.Наши группы по расследованию и реагированию на инциденты сортируют, расследуют и реагируют на эти потенциальные инциденты 24 часа в сутки, 365 дней в году. Мы проводим учения Red Team для измерения и повышения эффективности наших механизмов обнаружения и реагирования.

Защита Google Cloud

В этом разделе мы расскажем, как наша общедоступная облачная инфраструктура, Google Cloud, выигрывает от безопасности базовой инфраструктуры. В этом разделе мы возьмем Google Compute Engine в качестве примера службы и подробно опишем улучшения безопасности для конкретных служб, которые мы создаем поверх инфраструктуры.

Compute Engine позволяет клиентам запускать свои собственные виртуальные машины в инфраструктуре Google. Реализация Compute Engine состоит из нескольких логических компонентов, в первую очередь из плоскости управления и самих виртуальных машин.

Плоскость управления предоставляет доступ к внешней поверхности API и координирует такие задачи, как создание и миграция виртуальных машин. Он работает как множество служб в инфраструктуре, поэтому автоматически получает базовые функции обеспечения целостности, такие как безопасная цепочка загрузки.Отдельные службы работают под разными учетными записями внутренних служб, поэтому каждой службе могут быть предоставлены только те разрешения, которые ей необходимы при выполнении удаленных вызовов процедур (RPC) для остальной части плоскости управления. Как обсуждалось ранее, код для всех этих служб хранится в центральном репозитории исходного кода Google, и между этим кодом и двоичными файлами, которые в конечном итоге развертываются, существует контрольный журнал.

Уровень управления Compute Engine предоставляет свой API через GFE, поэтому он использует преимущества функций безопасности инфраструктуры, таких как защита от отказа в обслуживании (DoS) и централизованно управляемая поддержка SSL / TLS.Клиенты могут получить аналогичную защиту для приложений, работающих на их виртуальных машинах Compute Engine, выбрав использование дополнительной службы Google Cloud Load Balancer, которая построена на основе GFE и может смягчить многие типы DoS-атак.

Аутентификация конечного пользователя в API плоскости управления Compute Engine выполняется через централизованную службу идентификации Google, которая обеспечивает такие функции безопасности, как обнаружение угона. Авторизация выполняется с помощью центральной службы управления идентификацией и доступом.

Сетевой трафик для уровня управления, как от GFE к первой службе, стоящей за ним, так и между другими службами уровня управления, автоматически аутентифицируется инфраструктурой и шифруется всякий раз, когда он перемещается из одного центра обработки данных в другой. Кроме того, инфраструктура была настроена для шифрования некоторой части трафика уровня управления в центре обработки данных.

Каждая виртуальная машина (ВМ) работает со связанным экземпляром службы диспетчера виртуальных машин (VMM).Инфраструктура предоставляет эти услуги с двумя идентификаторами. Один идентификатор используется экземпляром службы VMM для своих собственных вызовов, а один идентификатор используется для вызовов, которые VMM выполняет от имени виртуальной машины клиента. Это позволяет нам дополнительно сегментировать доверие к вызовам, поступающим от VMM.

Постоянные дискиCompute Engine шифруются при хранении с использованием ключей, защищенных центральной системой управления ключами инфраструктуры. Это позволяет производить автоматическую ротацию и централизованный аудит доступа к этим ключам.

Сегодня заказчики могут выбирать, отправлять ли трафик со своих виртуальных машин на другие виртуальные машины или в Интернет в открытом виде или применять любое шифрование, которое они выбирают для этого трафика. Мы начали развертывание автоматического шифрования для перехода от виртуальной машины клиента к трафику виртуальной машины через глобальную сеть. Как описано ранее, весь WAN-трафик плоскости управления в инфраструктуре уже зашифрован. В будущем мы планируем воспользоваться преимуществами аппаратного ускорения сетевого шифрования, о котором говорилось ранее, чтобы также зашифровать трафик LAN между виртуальными машинами в центре обработки данных.

Изоляция, обеспечиваемая виртуальным машинам, основана на аппаратной виртуализации с использованием стека KVM с открытым исходным кодом. Мы дополнительно усилили нашу конкретную реализацию KVM, переместив часть стека управления и аппаратной эмуляции в непривилегированный процесс вне ядра. Мы также тщательно протестировали ядро KVM, используя такие методы, как фаззинг, статический анализ и ручная проверка кода. Как упоминалось ранее, большинство недавно обнародованных уязвимостей, которые были переданы в KVM, исходят от Google.

Наконец, наши операционные меры безопасности являются ключевой частью обеспечения того, чтобы доступ к данным соответствовал нашим политикам. Как часть Google Cloud, Compute Engine использует данные клиентов в соответствии с политикой использования данных клиентов Google Cloud, а именно: Google не будет получать доступ или использовать данные клиентов, за исключением случаев, когда это необходимо для предоставления услуг клиентам.

Заключение

Мы описали, как инфраструктура Google предназначена для безопасного создания, развертывания и эксплуатации служб в масштабе Интернета.Сюда входят как потребительские сервисы, такие как Gmail, так и наши корпоративные сервисы. Кроме того, наши предложения Google Cloud построены на базе этой же инфраструктуры.

Мы вкладываем большие средства в безопасность нашей инфраструктуры. У нас есть сотни инженеров, занимающихся вопросами безопасности и конфиденциальности, распределенных по всей системе Google, в том числе многие из них являются признанными авторитетами в отрасли.

Как мы видели, безопасность в инфраструктуре спроектирована на нескольких уровнях, начиная с физических компонентов и центра обработки данных, заканчивая источником оборудования, а затем — безопасную загрузку, безопасную межсервисную связь, защищенные данные в состоянии покоя, защищенный доступ к сервисам. из Интернета и, наконец, о технологиях и человеческих процессах, которые мы применяем для обеспечения операционной безопасности.

Дополнительная литература

Более подробную информацию о конкретных областях см. В следующих документах:

iPhone 12 Pro и 12 Pro Max — Технические характеристики

Языковая поддержкаАнглийский (Австралия, Великобритания, США), китайский (упрощенный, традиционный, традиционный Гонконг), французский (Канада, Франция), немецкий, итальянский, японский, корейский, испанский (Латинская Америка, Мексика, Испания), арабский, каталонский,

хорватский, чешский, датский, голландский, финский, греческий, иврит, хинди, венгерский, индонезийский, малайский, норвежский, польский, португальский (Бразилия, Португалия), румынский, русский, словацкий, шведский, тайский, турецкий, украинский, вьетнамский Поддержка клавиатуры QuickTypeАнглийский (Австралия, Канада, Индия, Сингапур, Великобритания, США).S.), китайский — упрощенный (рукописный ввод, пиньинь QWERTY, пиньинь 10 клавиш, шуанпин, штрих), китайский — традиционный (цанцзе, рукописный ввод, пиньинь QWERTY, пиньинь 10 клавиш, шуангпин, мазок, сучэн, чжуинь), французский (Бельгия, Канада, Франция, Швейцария), немецкий (Австрия, Германия, Швейцария), итальянский, японский (Кана, ромадзи), корейский (2 набора, 10 клавиш), испанский (Латинская Америка, Мексика, Испания), албанский, арабский (современный Стандартный, Наджди), армянский, ассамский, азербайджанский, бангла, белорусский, бодо, болгарский, бирманский, кантонский — традиционный (чанцзе, почерк, инсульт, сученг), каталанский, чероки, хорватский, чешский, датский, дивехи, догри, голландский Emoji, эстонский, фарерский, филиппинский, финский, фламандский, грузинский, греческий, гуджарати, гавайский, иврит, хинди (деванагари, латынь, транслитерация), венгерский, исландский, индонезийский, ирландский гэльский, каннада, кашмирский (арабский, деванагари), казахский , Кхмерский, конкани (деванагари), курдский (арабский, латинский), киргизский, лаосский, латышский, литовский, македонский, майтхили, малайский (ара bic, латиница), малаялам, мальтийский, манипури (Bangla, Meetei Mayek), маори, маратхи, монгольский, непальский, норвежский (букмол, нюнорск), одия, пушту, персидский, персидский (Афганистан), польский, португальский (Бразилия, Португалия) ), Пенджаби, румынский, русский, санскрит, сантали (деванагари, ол Чики), сербский (кириллица, латынь), синдхи (арабский, деванагари), сингальский, словацкий, словенский, суахили, шведский, таджикский, тамильский (Анджал, тамильский 99 ), Телугу, тайский, тибетский, тонганский, турецкий, туркменский, украинский, урду, уйгурский, узбекский (арабский, кириллица, латынь), вьетнамский, валлийский

Поддержка клавиатуры QuickType с автокоррекциейАрабский (современный стандарт), арабский (Najdi), бангла, болгарский, каталанский, чероки, китайский упрощенный (пиньинь QWERTY), китайский традиционный (пиньинь QWERTY), китайский традиционный (чжуинь), хорватский, чешский, датский, голландский , Английский (Австралия), английский (Канада), английский (Индия), английский (Япония), английский (Сингапур), английский (Великобритания), английский (U.S.), эстонский, филиппинский, финский, голландский (Бельгия), французский (Бельгия), французский (Канада), французский (Франция), французский (Швейцария), немецкий (Австрия), немецкий (Германия), немецкий (Швейцария), Греческий, гуджарати, гавайский, иврит, хинди (деванагари), хинди (транслитерация), венгерский, исландский, индонезийский, ирландский гэльский, итальянский, японский (Кана), японский (ромаджи), корейский (2 набора), латышский, литовский, Македонский, малайский, маратхи, норвежский (букмол), норвежский (нюнорск), персидский, персидский (Афганистан), польский, португальский (Бразилия), португальский (Португалия), пенджаби, румынский, русский, сербский (кириллица), сербский (латиница) , Словацкий, словенский, испанский (Латинская Америка), испанский (Мексика), испанский (Испания), шведский, тамильский (Анджал), тамильский (тамильский 99), телугу, тайский, турецкий, украинский, урду, вьетнамский

Поддержка клавиатуры QuickType с интеллектуальным вводомАнглийский (Австралия, Канада, Индия, Сингапур, Великобритания, США).S.), китайский (упрощенный, традиционный), французский (Бельгия, Канада, Франция, Швейцария), немецкий (Австрия, Германия, Швейцария), итальянский, японский, корейский, испанский (Латинская Америка, Мексика, Испания), арабский (современный Стандартный, Наджди), кантонский (традиционный), голландский, хинди (деванагари, латынь), португальский (Бразилия, Португалия), русский, шведский, тайский, турецкий, вьетнамский

Поддержка клавиатуры QuickType с многоязычным вводомАнглийский (США), английский (Австралия), английский (Канада), английский (Индия), английский (Сингапур), английский (Великобритания), китайский упрощенный (пиньинь), китайский традиционный (пиньинь), французский (Франция), Французский (Бельгия), французский (Канада), французский (Швейцария), немецкий (Германия), немецкий (Австрия), немецкий (Швейцария), итальянский, японский (ромаджи), португальский (Бразилия), португальский (Португалия), испанский (Испания) ), Испанский (Латинская Америка), испанский (Мексика), голландский (Бельгия), голландский (Нидерланды), хинди (латиница)

Поддержка клавиатуры QuickType с контекстными предложениямианглийский (U.S.), английский (Австралия), английский (Канада), английский (Индия), английский (Сингапур), английский (Великобритания), китайский (упрощенный), французский (Бельгия), французский (Канада), французский (Франция), французский (Швейцария), немецкий (Австрия), немецкий (Германия), немецкий (Швейцария), итальянский, испанский (Латинская Америка), испанский (Мексика), испанский (Испания), арабский (современный стандарт), арабский (Najdi), голландский ( Бельгия), голландский (Нидерланды), хинди (деванагари), хинди (латиница), русский, шведский, португальский (Бразилия), турецкий, вьетнамский

языков SiriАнглийский (Австралия, Канада, Индия, Ирландия, Новая Зеландия, Сингапур, Южная Африка, Великобритания, США).S.), испанский (Чили, Мексика, Испания, США), французский (Бельгия, Канада, Франция, Швейцария), немецкий (Австрия, Германия, Швейцария), итальянский (Италия, Швейцария), японский (Япония), корейский (Республика Кореи), мандаринский (материковый Китай, Тайвань), кантонский (материковый Китай, Гонконг), арабский (Саудовская Аравия, Объединенные Арабские Эмираты), датский (Дания), голландский (Бельгия, Нидерланды), финский (Финляндия), иврит (Израиль), малайский (Малайзия), норвежский (Норвегия), португальский (Бразилия), русский (Россия), шведский (Швеция), тайский (Таиланд), турецкий (Турция)

Языки диктовкиАнглийский (Австралия, Канада, Индия, Индонезия, Ирландия, Малайзия, Новая Зеландия, Филиппины, Саудовская Аравия, Сингапур, Южная Африка, Объединенные Арабские Эмираты, Великобритания, США.S.), испанский (Аргентина, Чили, Колумбия, Коста-Рика, Доминиканская Республика, Эквадор, Сальвадор, Гватемала, Гондурас, Мексика, Панама, Парагвай, Перу, Испания, Уругвай, США), французский (Бельгия, Канада, Франция, Люксембург, Швейцария), немецкий (Австрия, Германия, Люксембург, Швейцария), итальянский (Италия, Швейцария), японский, корейский, мандаринский (материковый Китай, Тайвань), кантонский (материковый Китай, Гонконг, Макао), арабский (Кувейт, Катар, Саудовская Аравия, Объединенные Арабские Эмираты), каталонский, хорватский, чешский, датский, голландский (Бельгия, Нидерланды), финский, греческий, иврит, хинди (Индия), венгерский, индонезийский, малазийский, норвежский, польский, португальский (Бразилия, Португалия), румынский, русский, шанхайский (материковый Китай), словацкий, шведский, тайский, турецкий, украинский, вьетнамский

Поддержка словаря определенийАнглийский (Великобритания, США).S.), китайский (упрощенный, традиционный), датский, голландский, французский, немецкий, иврит, хинди, итальянский, японский, корейский, норвежский, португальский, русский, испанский, шведский, тайский, турецкий

Поддержка двуязычного словаряАрабский — английский, Китайский (упрощенный) — Английский, Китайский (традиционный) — Английский, Голландский — Английский, Французский — Английский, Французский — Немецкий, Немецкий — Английский, Хинди — Английский, Индонезийский — Английский, Итальянский — Английский, Японский — Английский , Японский — китайский (упрощенный), корейский — английский, польский — английский, португальский — английский, русский — английский, испанский — английский, тайский — английский, вьетнамский — английский

ТезаурусАнглийский (Великобритания, США).С.)

Проверка орфографииАнглийский, французский, немецкий, итальянский, испанский, арабский, арабский Najdi, датский, голландский, финский, корейский, норвежский, польский, португальский, русский, шведский, турецкий

Apple Pay поддерживает регионыАвстралия, Австрия, Беларусь, Бельгия, Бразилия, Болгария, Канада, материковый Китай, Хорватия, Кипр, Чешская Республика, Дания, Эстония, Фарерские острова, Финляндия, Франция, Грузия, Германия, Греция, Гренландия, Гернси, Гонконг, Венгрия , Исландия, Ирландия, остров Мэн, Италия, Япония, Джерси, Казахстан, Латвия, Лихтенштейн, Литва, Люксембург, Макао, Мальта, Черногория, Нидерланды, Новая Зеландия, Норвегия, Польша, Португалия, Румыния, Россия, Сан-Марино, Саудовская Аравия Аравия, Сербия, Сингапур, Словакия, Словения, Испания, Швеция, Швейцария, Тайвань, Великобритания, Украина, Объединенные Арабские Эмираты, США.С., Ватикан

Сверла для раскладки фасада | | Swing Big!

Поскольку сейчас лето и все такое, я позволил всем немного побольше поиграть, особенно работая над новыми навыками и комбинациями. Многие из тех, кто помоложе, начинают изучать расположение фасадов, поэтому я подумал, что смогу собрать несколько упражнений, которые, на мой взгляд, работают хорошо.

Этот первый хорошо использовать статически. Большинство детей не привыкли переворачиваться в этой форме, поэтому напоминание им перед тем, как они выберут форму, к которой они стремятся, в воздухе (а не втягивание подбородка) может очень помочь.

Это хороший способ обучения макету фасадов, если у вас есть бродяга. Спина к спине может напугать детей, поэтому им может потребоваться некоторое время, чтобы привыкнуть, но как только они это сделают, это будет очень весело.

Это одна из моих наиболее часто используемых прогрессий с дополнительными гимнастками, обучающимися переднему расположению рук с пружиной спереди. Как только они поняли это в тесном теле без щуки, я начинаю позволять им подниматься на ноги (пружина или прыгун), и как только они это умеют, я позволяю им переходить к раскладке на полу.Я считаю, что это действительно помогает вытащить любую щуку из бедер, и они немного лучше учатся переворачивать.

Это действительно забавное и простое в установке упражнение (на самом деле мы это сделали на днях). Дети, как правило, получают от этого массу удовольствия, и вы можете начать играть с комбинацией кувырков немного раньше.

Этот последний очень похож на то, как я обучал макету передней части — хотя я использовал низкое разрешение (так что оно немного выше, чем у трапазоида здесь).Причина в том, что с маленькими ребятами они понимают это очень легко, и я объясняю это как «делайте то же самое, что вы бы сделали, если бы там были resi», и это, кажется, помогает им поддерживать ту же технику. Если они все-таки вернутся к какой-то дурной привычке, очень легко снова прилепить рези, пока они не будут готовы.

Eleventy, более простой генератор статических сайтов.

Breadcrumbs:

Eleventy Layouts — это специальные шаблоны, которые можно использовать для переноса другого содержимого.Чтобы обозначить, что часть содержимого должна быть заключена в шаблон, используйте ключ макета в своем вступительном документе, например:

Имя файла content-using-layout.md

--- макет

: mylayout .njk

title: My Rad Markdown Blog Post

---

# {{title}} Это будет искать файл mylayout.njk Nunjucks в вашей папке includes ( _includes / mylayout.njk ). Обратите внимание, что у вас может быть отдельная папка для макетов Eleventy, если вы предпочитаете, чтобы они находились в папке includes.

В макете можно использовать любой язык шаблона — он не обязательно должен соответствовать языку шаблона содержания. Например, шаблон ejs может использовать макет njk .

Если вы опустите расширение файла (например, layout: mylayout ), Eleventy будет циклически перебирать все поддерживаемые форматы шаблонов ( mylayout. * ), чтобы найти соответствующий файл макета.

Далее нам нужно создать файл mylayout.njk .Он может содержать любой тип текста, но здесь мы используем HTML:

Имя файла _includes / mylayout.njk

---

title: My Rad Blog

---

< html lang = "ru">

{{title}}

{{content | safe}}